背景描述

当前,智能网联汽车的信息安全对纵深防御的要求越来越高,硬件安全模块HSM(Hardware Security Module)是其中一种技术方案,其核心功能是围绕加解密运算,实现重要数据保护。但限于现实的软硬件条件,有不支持或者不能使用HSM的情况,这给车企带来了很大困扰。

为解决这类课题,较成熟的可信执行环境(Trusted Execution Environment ,TEE)技术,不仅能提供HSM的功能,也能构筑系统的安全基础能力环境,并具有安全性、稳定性、灵活性、扩展性等特性,且不增加额外成本,是一种较合适的技术解决方案。

实现概要

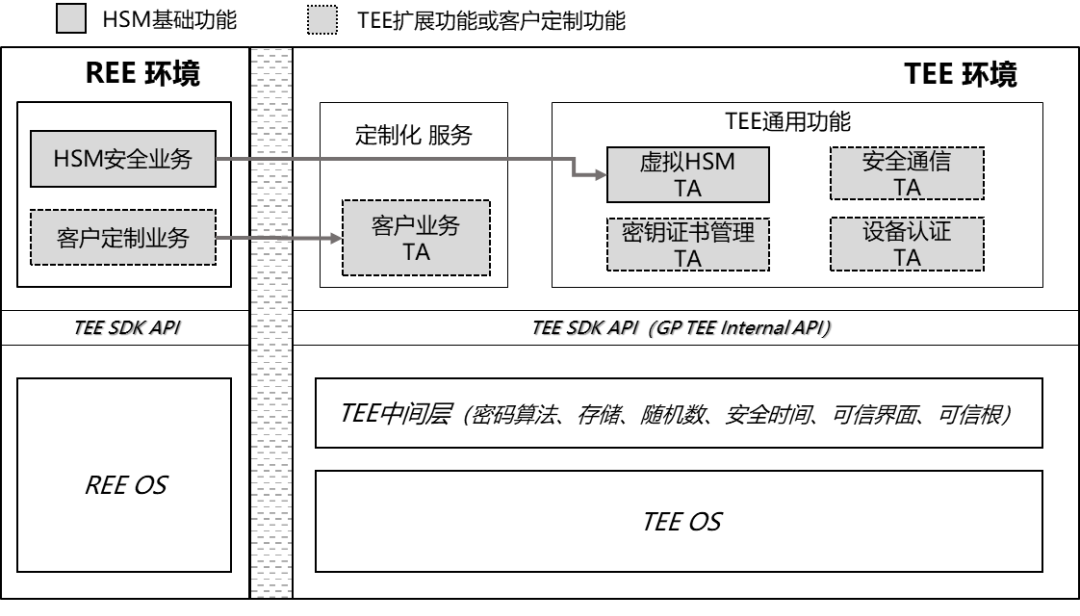

TEE可信执行环境是在车载零部件的开放系统REE(Rich Execution Environment,例:Linux、Android、AutoSAR、RTOS等系统)上,创建一个可信的、独立的、物理隔离的执行空间,即隔离的安全屋。安全资产不出可信域,例如:密钥证书、核心逻辑等安全资产。

基于TEE可以实现虚拟HSM、安全通信、密钥证书管理、设备认证等常用的安全功能,为REE侧提供安全服务。其中虚拟HSM主要由安全加解密、安全存储、真随机数、计数器等组件实现,这些组件是TEE中间层最基础服务。加解密组件可支持国际/国密各种加解密算法,支持对接到内嵌硬件加解密引擎,也支持外接安全芯片。安全存储可以支持安全文件存储和RPMB(Replay Protected Memory Block)存储,RPMB存储具有防篡改、防重放攻击等特点。

基于TEE实现虚拟HSM功能具体架构如下图所示:

图-TEE可信执行环境的安全应用案例

考虑车载实际安全需求,TEE可信执行环境除了提供HSM功能,也提供了安全通信、密钥证书管理、设备认证等扩展功能。安全通信主要提供车内外传输保护;密钥证书管理主要为各应用提供密钥生命周期管理,用于保护数据安全;设备认证主要确认零部件设备是否合法,同时也可提供用于安全审计的安全时间功能。除此之外,考虑车载的安全需求多样化,也支持用户定制化服务,可在TEE开发定制安全应用TA,用于解决REE侧的个性化安全需求。

下图是硬件安全模块HSM的三个等级需求功能,具体的HSM模块应用场景不同,需求等级也不同。

实现效果

在实际开发中,虚拟HSM功能通过TEE中TA实现,在TA中实现了上图的HSM全功能,而且可再扩展其他功能,非常灵活。

在实际应用中,可无感TEE存在,同使用HSM一样。在定制化开发中,提供符合国际规范GP的标准接口,用于开发安全业务,支持在各车型间移植。

在实际业务中,通过TEE可以做到HSM无法完成的事情。除了上述扩展功能,还可提供安全外设、可信界面等功能。同时也可将原有安全业务移植到TA中实现。

在安全方面,HSM在物理特性方面具有更高的安全性。TEE在外设保护、数据流保护、安全决策等具有优势。结合实际需求,可采取TEE和HSM融合的方式,取长补短,保护车载安全资产。

总结

本方案主要说明如何用TEE虚拟HSM功能,同时也为纵深防御的安全需求的业务提供了技术支撑。例:易被攻击的远程控车、软件更新、车载诊断、位置服务等,都可用TEE技术实现纵深防御。